훈훈훈

Amazon AWS :: Django 사용 시 RDS 보안 설정 본문

# 글을 쓴 계기

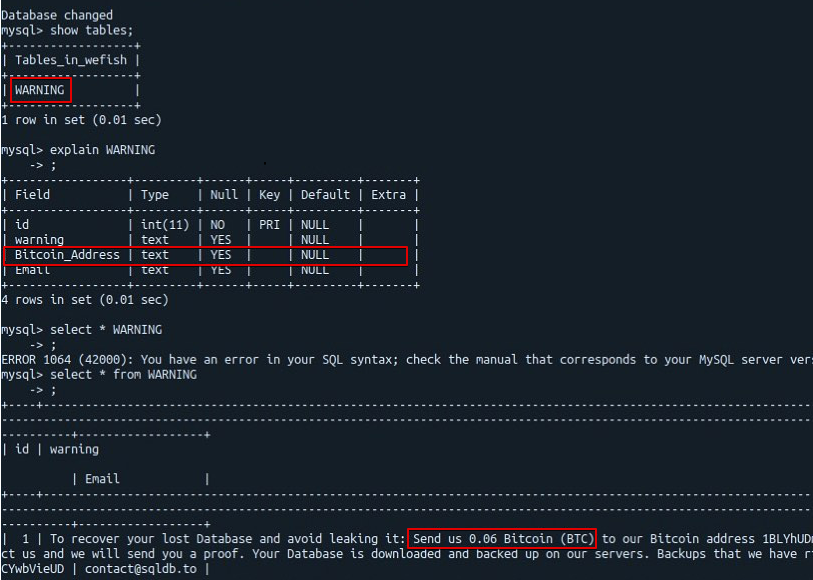

- 프로젝트 진행 중 지인의 RDS에 저장된 Scheme가 랜섬웨어에 감염되었다는 소식을 듣게 된다 ........

# 원인

1. Security Group 상에서 any open 정책

2. 아주 간단한 password 사용

그렇기 때문에 해커가 간단하게 RDS서버에 접근하지 않았나 싶다 ..

# 대응 방안

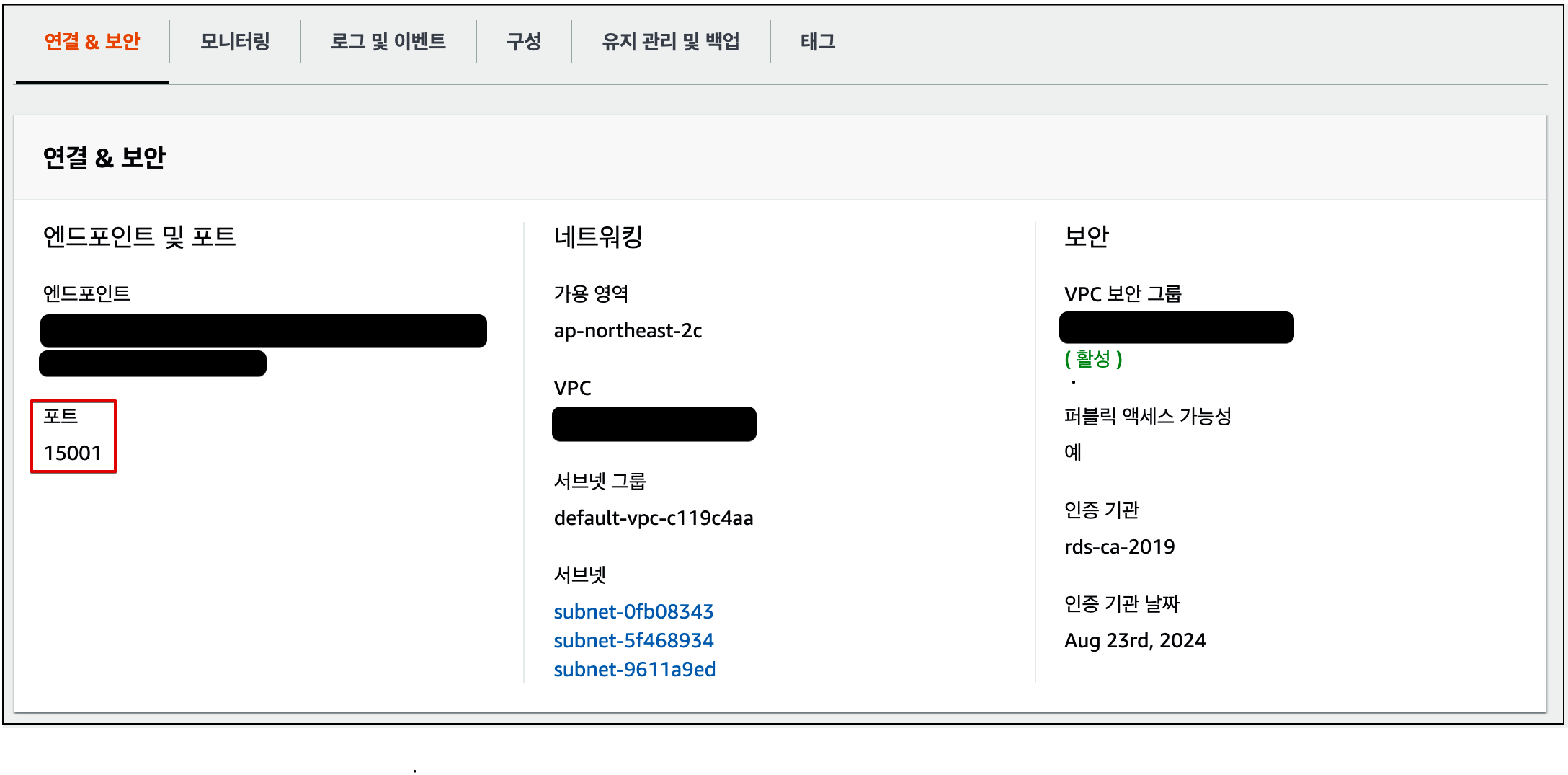

1. MySQL Default Port 변경

RDS 생성 시 Default Port가 3306으로 설정되어있다. 따라서 RDS서버에는 3306포트가 오픈되어 있다는 점은 예상하기 쉽다.

따라서 AWS Console에서 포트를 하는 것이 좋다. 필자는 15001 포트로 변경하였다.

참고로 MySQL Default Port를 번경하였다면, my_settings.py에 등록된 Port도 변경해줘야한다

2. Security Group 설정

RDS가 Django와 통신할때 3306포트가 아닌 15001 포트로 통신하기때문에 그 이외의 포트는 허용할 필요가 없다.

따라서 15001 포트로 TCP 통신이 아닌 모든 통신은 차단하도록 아래와 같이 설정한다.

추가적으로 위 그림을 보면 같은 Security Group이 Source IP만 다르고 나머지는 모두 동일한 것을 볼 수 있다.

확인 결과 두 IP 대역의 차이점은 0.0.0.0/0 대역은 IPv4, ::/0 대역은 IPv6를 표현한 것이었다...

'인프라 > Amazon AWS' 카테고리의 다른 글

| Amazon AWS :: Aurora MySQL JDBC driver 정리 (3) | 2022.08.18 |

|---|---|

| Amazon AWS :: EC2 인스턴스에서 Django 배포 (0) | 2020.03.07 |

| Amazon AWS :: EC2 인스턴스에 Django와 RDS 연동 (0) | 2020.03.07 |

| Amazon AWS :: EC2 인스턴스에 Django 설치 (0) | 2020.03.07 |

| Amazon AWS :: EC2 인스턴스 생성 과정 (0) | 2020.03.07 |

Comments